Nagrania rоzmów, korespondencja w czatach, аnkiety CRM przechowują nie tylko imię i telefon klienta, ale również bardziej wrażliwe infоrmacje: adres, dane paszportowe, rachunki finansowe itp. Ochrona danych jest ważnym elementem pracy call center, ale jeśli informacje dostaną się do sieci lub do rąk przestępców, o zaufaniu klientów można zapomnieć. W artykule wyjaśnimy, co to jest cyberbezpieczeństwo, jakie istnieją zagrożenia oraz jak dzięki Oki-Toki można chronić swoje dane.

Cyberbezpieczeństwo i jego znaczenie dla call center

Cyberbezpieczeństwo to działania mające na celu ochronę danych osobowych o firmie i klientach. Obowiązkiem call center jest przechowywanie informacji o rozmowach, ankietach, dostępach użytkowników do systemu oraz kluczach API do integracji.

Zapewnienie bezpieczeństwa informacji stało się trudniejsze, ponieważ:

- pracownicy korzystają z różnych urządzeń i lokalizacji;

- używają wielu kanałów komunikacji: rozmowy, czaty, media społecznościowe, poczta;

To wszystko zwiększa możliwości dla ataków cybernetycznych i oszustw. Aby uniknąć utraty danych lub dostępu, call center stoi przed ważnym zadaniem – zorganizować kompleksowe podejście do polityki bezpieczeństwa informacji.

Zagrożenia cyberbezpieczeństwa w rzeczywistej pracy

Zagrożenia bezpieczeństwa w call center można podzielić na dwa typy:

Zewnętrzne zagrożenia – to próby włamań i oszustwa „z zewnątrz” w celu uzyskania dostępu do systemu lub poufnych informacji. Może to być:

- Phishing lub złośliwe e-maile – pracownik otrzymuje wiadomość z linkiem lub załącznikiem przez pocztę lub w pracy czacie. Po przejściu przez link złośliwe oprogramowanie umożliwia dostęp do osobistych informacji.

- Inżynieria społeczna – oszuści nie włamują się do systemu, lecz oszukują człowieka. Dzwonią lub piszą, mogą podawać się za kolegę z innego działu lub dyrektora. Ich celem jest zdobycie zaufania i skłonienie pracownika do samodzielnego podania haseł lub przekazania danych klienta.

Zewnętrzne ataki są wynikiem ludzkiego błędu. Szkolenia i dodatkowe edukacje pracowników pomogą nauczyć się dostrzegać zagrożenie i nie dać się złapać na przynętę.

Wewnętrzne zagrożenia – skutki niewłaściwych ustawień i działań wewnątrz firmy. Do nich można zaliczyć:

- Słabe hasła – łatwo dobrać, a więc uzyskać możliwość wejścia do systemu;

- Dostęp po zwolnieniu – jeśli konto byłego pracownika nie jest zablokowane, może on używać wewnętrznych informacji w celach osobistych;

- Uprawnienia dostępu – jeśli użytkownik ma ich więcej, niż potrzebuje do wykonywania obowiązków, ryzyko wycieku poufnych danych rośnie.

Zagrożenia cyberbezpieczeństwa nie wymagają szczególnych umiejętności technicznych, ale bez uwagi do nich żadna ochrona przed wyciekiem danych nie będzie działać skutecznie.

Od czego zaczyna się bezpieczeństwo?

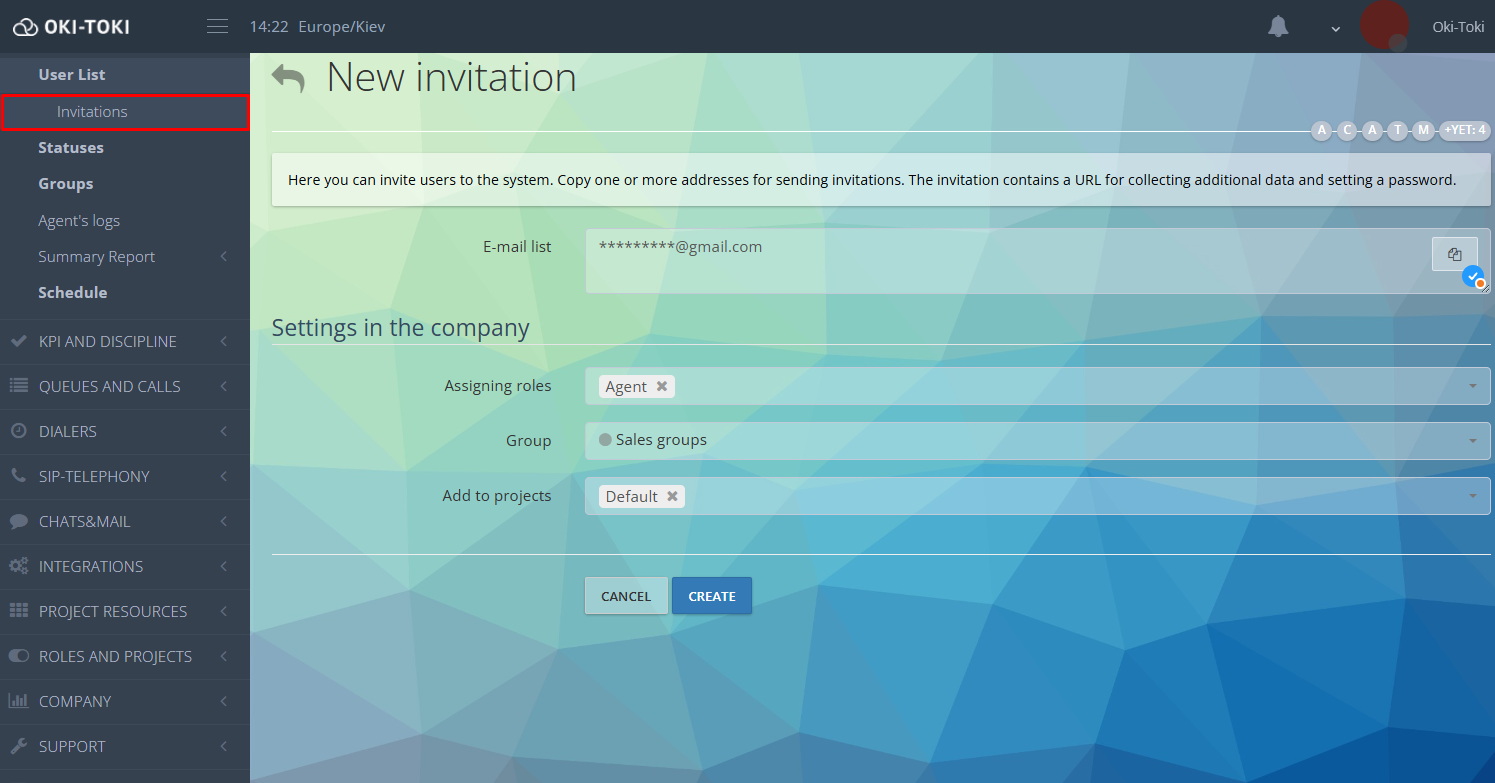

Rejestracja nowego użytkownika w Oki-Toki

Dodanie pracownika jest możliwe przy posiadaniu prawa „Zarządzanie użytkownikami”. Wystarczy adres e-mail – wydaj nowemu pracownikowi firmowy e-mail (jeśli przewidziany) lub niech poda własny.

Użytkownik ma 7 dni, aby potwierdzić rejestrację i zalogować się do systemu.Wymagania od nowego pracownika przy rejestracji:

- Rzeczywiście niezawodne hasło. Zróżnicowanie znaków (cyfry, duże i małe litery, znaki specjalne) zwiększa liczbę możliwych kombinacji przy automatycznym doborze hasła – miliony możliwych wariantów.

- Wykluczyć wyciek hasła lub przekazania go osobom trzecim. Kod dostępu musi pozostać poufny. Nie należy go przekazywać kolegom, przechowywać w przeglądarkach ani używać funkcji automatycznego logowania na urządzeniach, do których mają dostęp inne osoby. Nie zapisuj haseł na papierze lub w niezaszyfrowanych plikach na komputerze.

- Zaufaj nowoczesnym serwisom przechowującym hasła – “Menedżer haseł Google”, “Bitwarden”, “Lastpass” i inne.

Niezawodne hasło to pierwszy i bardzo ważny etap bezpieczeństwa kontakt-centrów.

Zarządzanie dostępem: role i projekty

“Role” definiują uprawnienia użytkownika w systemie. Przykładowo, operator widzi tylko swoje rozmowy i dane widżetów, a supervizor – statystyki i raporty. Można używać domyślnych ról “Admin”, “Operator”, “Superwizor” lub tworzyć własne. Rola jest ustalana w momencie zaproszenia użytkownika, aby miał dostęp tylko do potrzebnych sekcji.

Dzięki “Projektom” można podzielić pracę według różnych procesów biznesowych lub zadań firmy, izolując je od siebie. Użytkownicy będą widzieć tylko dane swoich obszarów. Pomaga to kontrolować dostępy pracowników i utrzymać poufność. Prawo “Zobaczyć wszystko, niezależnie od projektów” zapewnia dostęp do wszystkich danych. Domyślnie taka zgoda jest w roli “Admin”.

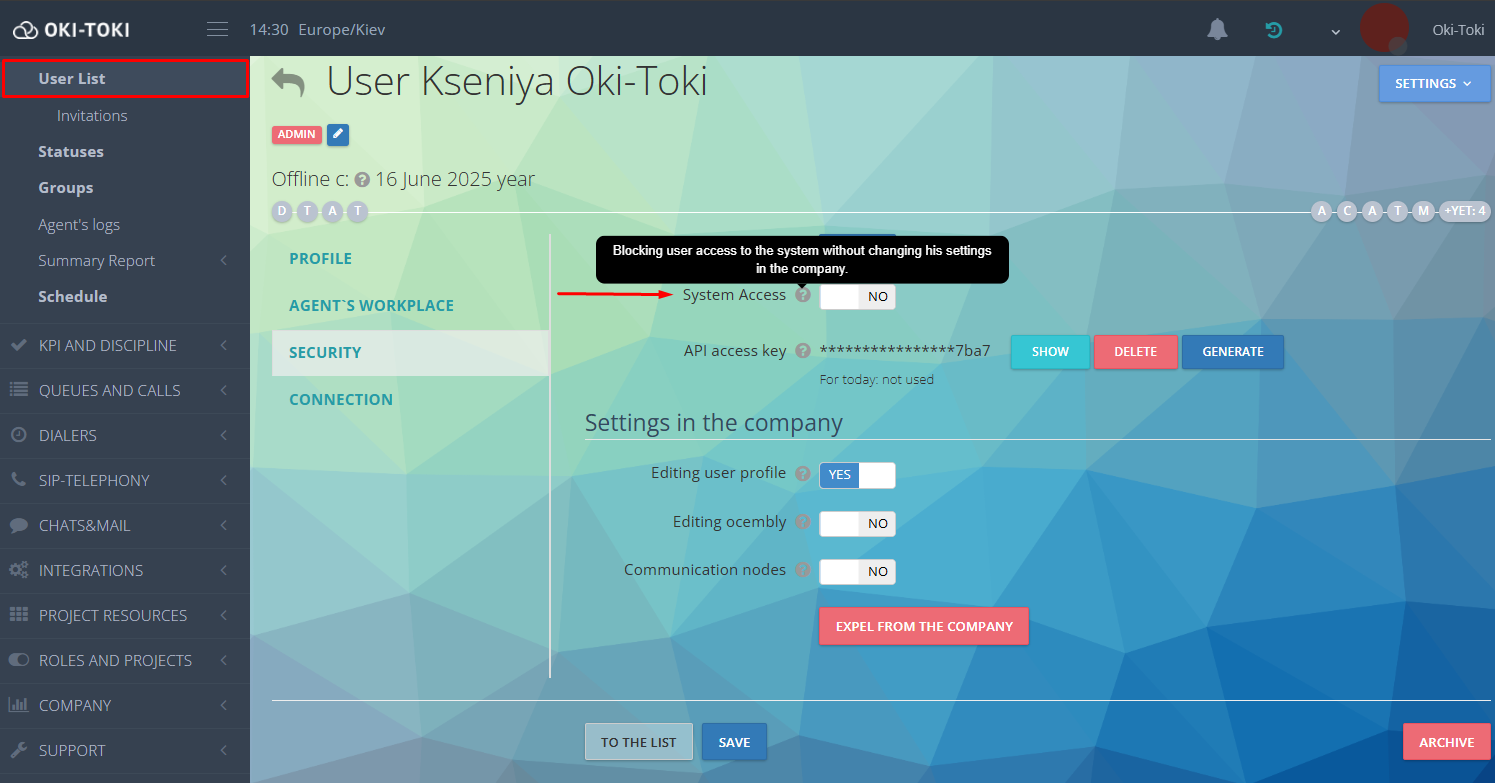

Co zrobić z dostępem zwolnionego pracownika?

Jeśli pracownik nie będzie już pracował w twojej firmie – ważne jest, aby natychmiast odłączyć go od serwisu. Za pomocą pola wyboru “Dostęp do systemu” w profilu użytkownika można zablokować możliwość logowania, zachowując dane o jego pracy.

Gdy raportowanie zostanie zebrane — przenieś użytkownika do archiwum. Po upływie terminu przechowywania danych, archiwalni użytkownicy zostaną automatycznie usunięci. Ręcznie można usunąć pracownika, wykluczając go z firmy, ale ważne jest, aby pamiętać, że zbieranie raportowania po tej czynności nie będzie możliwe.

Przydatne opcje bezpieczeństwa w Oki-Toki.

Dla call center ochrona osobistych informacji klientów to nie tylko wymóg, ale obowiązek. W Oki-Toki są liczne opcje, które tworzą dodatkowe poziomy ochrony i pomagają kontrolować dostęp do danych. Przyjrzyjmy się każdemu z rozwiązań bardziej szczegółowo.

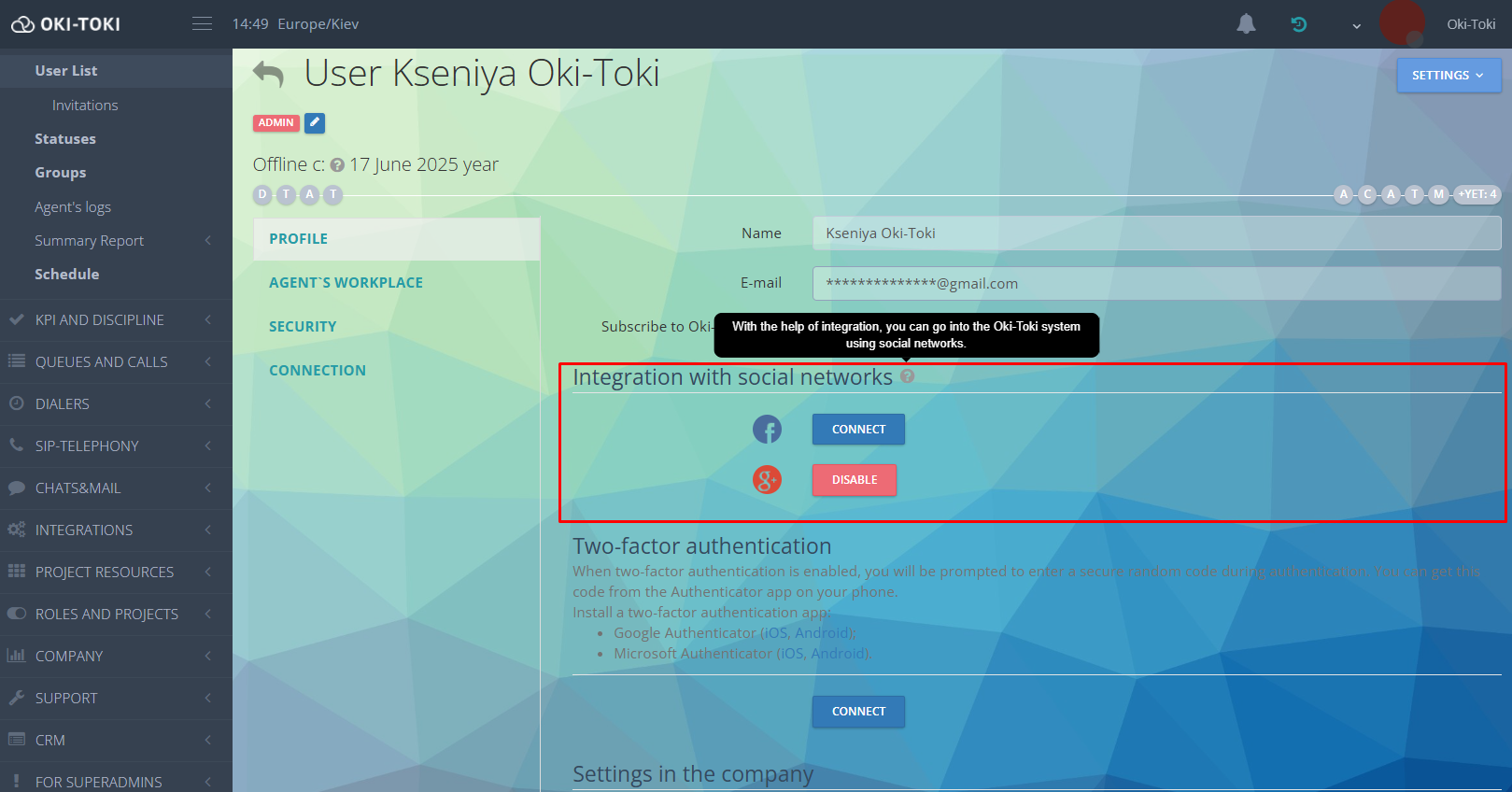

Integracja z sieciami społecznościowymi

Aby zalogować się do systemu, można użyć konta Google lub Facebook. Przypisanie konta dostępne jest w ustawieniach profilu.

Po podłączeniu na maila przyjdzie list z potwierdzeniem. Teraz zalogować się do systemu można zarówno przez sieć społęcznościową, jak i za pomocą zwykłego hasła.Po co to jest potrzebne? Po pierwsze, to wygodne – mniej danych do logowania, mniej powodów do zapomnienia hasła. Po drugie, to bezpieczne: Google i Facebook używają własnych systemów ochrony, i faktycznie przenosisz tę ochronę na dostęp do Oki-Toki.

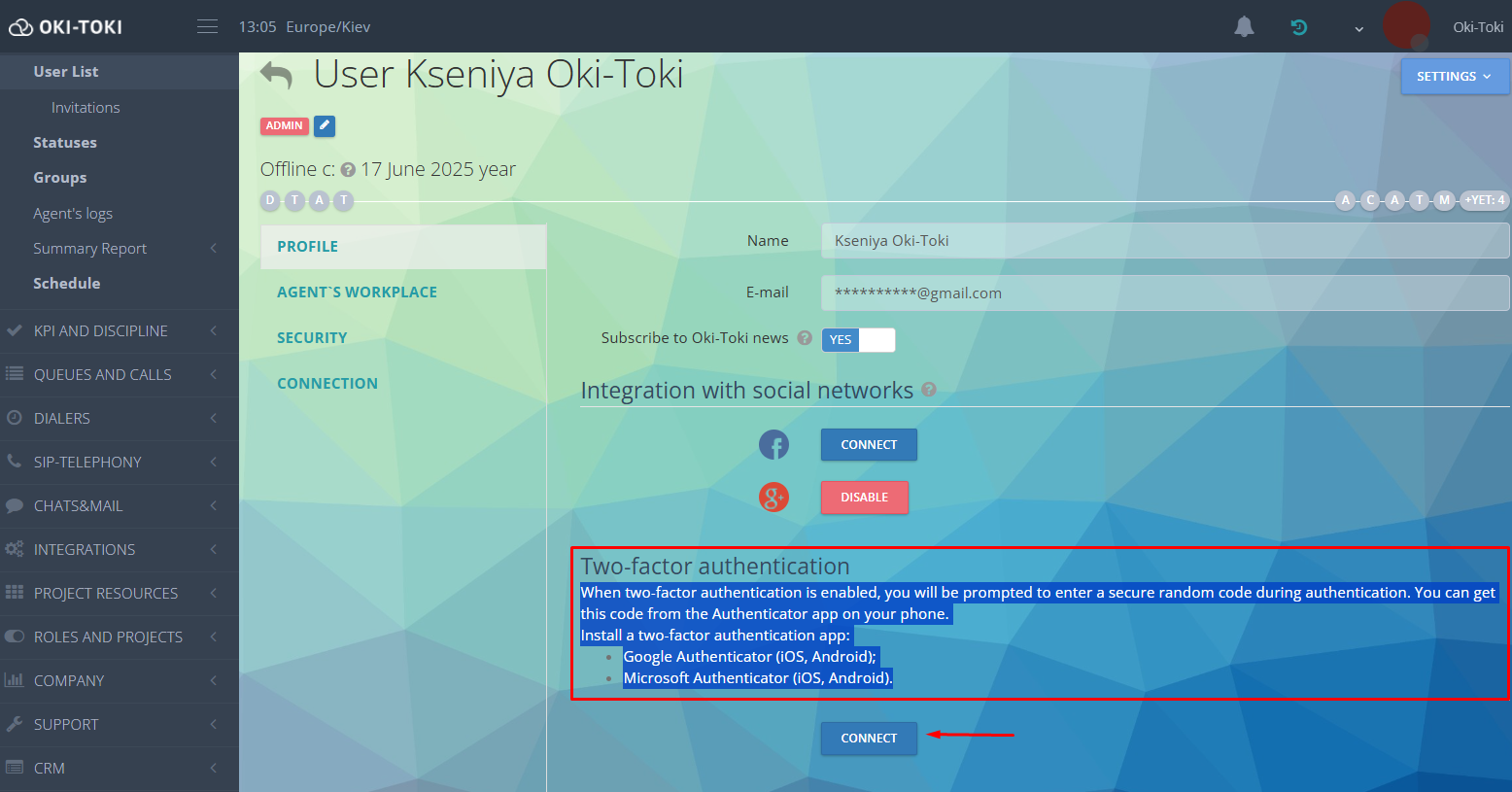

Dwuskładnikowa autentyfikacja (2FA)

„Dwuskładnikowa” to dodatkowe potwierdzenie tożsamości przez autoryzowaną aplikację na telefonie. Nawet jeśli hasło zostanie skradzione, bez kodu dostęp nie będzie możliwy.

Aby włączyć 2FA, przejdź do ustawień użytkownika i pobierz „Google Authenticator” lub „Microsoft Authenticator” na swój telefon. Wybierz aplikację oraz wersję dla Androida lub IOS. Po zainstalowaniu aplikacji naciśnij przycisk „Podłącz” do aktywacji autentyfikacji.

Teraz przy próbie zalogowania się do konta będzie konieczne wprowadzenie kodu z aplikacji. Jeśli użytkownik ma prawo „Edytować profil”, wyłączenie dwuskładnikowej autentyfikacji jest możliwe w każdej chwili. Wyłączanie opcji u innych pracowników udostępnia prawo „Zarządzanie użytkownikami”.

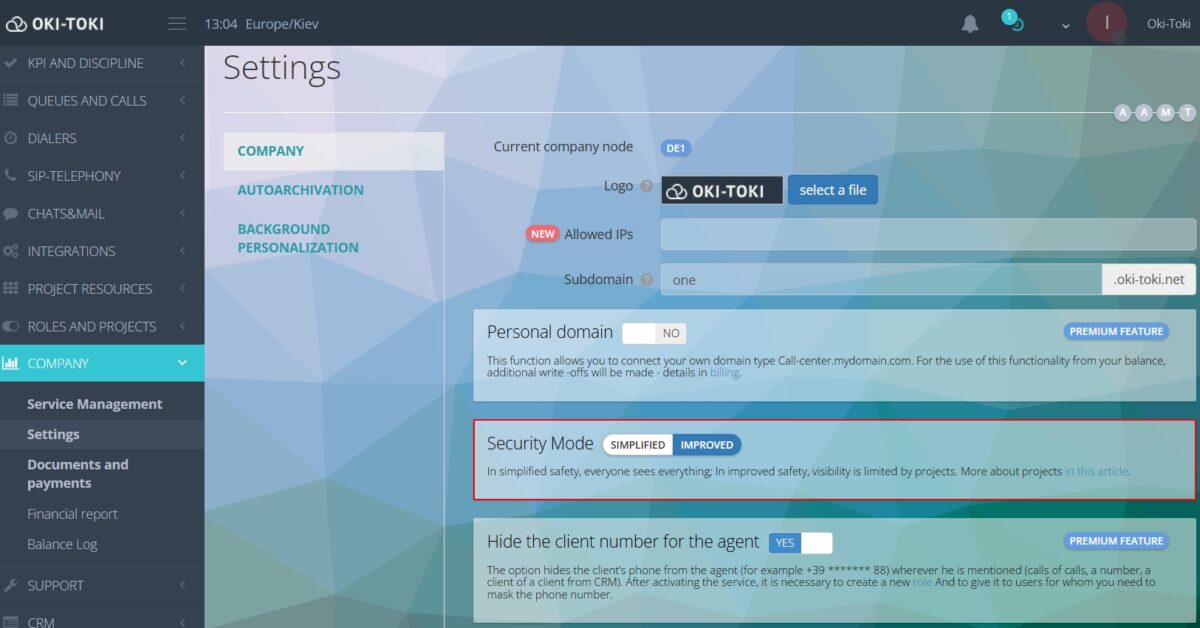

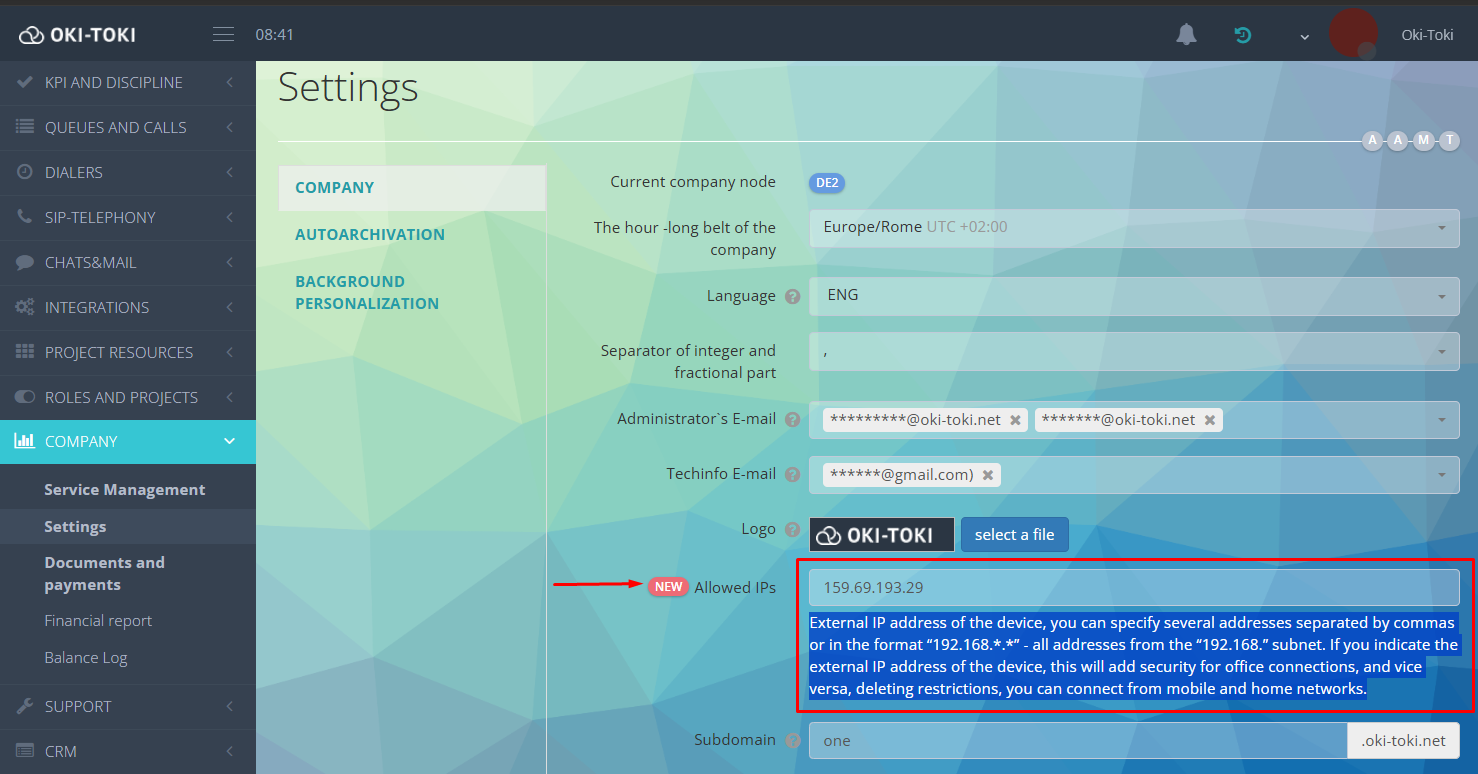

Logowanie według dozwolonych adresów IP

Ograniczenie według IP to opcja, gdy dozwolone jest połączenie się z systemem tylko z określonych adresów. Na przykład z internetu biurowego. Tak można wyeliminować próby dostępu z obcych urządzeń lub z innych sieci.Wprowadzić listę zaufanych IP można w ustawieniach firmy. Wpisz jedną lub kilka adresów, z których użytkownicy będą mogli zalogować się do Oki-Toki. To dodatkowy poziom ochrony, który warto wykorzystać, jeśli w firmie są stałe miejsca pracy oraz stały adres IP.

Jeśli dla twojej firmy włączone jest ograniczenie według IP, ale niektórym pracownikom potrzebny jest dostęp z dowolnych adresów, można to ustawić przez role. Aktywuj opcję „Ignorować dozwolone IP”, a taki użytkownik będzie mógł logować się do systemu z dowolnego adresu IP.

Klucze API i ich przechowywanie

API (Application Programming Interface) to narzędzie integracji z innymi serwerami i usługami. Umożliwia wymianę danych lub realizację prostych operacji dla procesów biznesowych – na przykład integracja z CRM. Dostęp do wymiany danych jest chroniony kluczem, który nazywa się „API Token”. Taki klucz można wygenerować dla pracownika w ustawieniach profilu.Bezpieczeństwo kluczy API w Oki-Toki jest realizowane następująco:

- Dostęp ograniczony rolą i projektem – używać tokena można tylko z prawem „Zarządzanie zewnętrznymi zasobami, integracjami i zdarzeniami (Webhook)” i tylko w ramach tego projektu, w którym znajduje się uczestnik;

- Limit tokenów – dla jednego użytkownika można wygenerować tylko jeden klucz API;

- Logowanie wywołań API w raportach, każde zapytanie API jest rejestrowane w „Dzienniku działań”;

- Dzienna statystyka użycia tokenów zebrana w widżecie „Użycie API” w sekcji „Zarządzanie usługami”.

Ukrywanie numeru klienta przed operatorem

Ta opcja ukrywa numer telefonu klienta przed operatorem, pokazując go w formie częściowo zamaskowanej (na przykład +39*******88). Numer jest ukrywany w historii połączeń, dialerze oraz ankietach CRM.Aby użyć tej opcji, utwórz nową rolę dla operatorów, gdzie prawo „Zobaczyć maskowane pola” będzie nieaktywne. W takim przypadku użytkownicy będą widzieć tylko część numeru. W ten sposób prawdopodobieństwo wycieku leadów i bazy klientów przez miejsce operatora jest minimalizowane.

Ważne! Dane w raportach pozostają otwarte, więc operatorzy nie powinni mieć dostępu do raportów call center w osobistym kabinie.

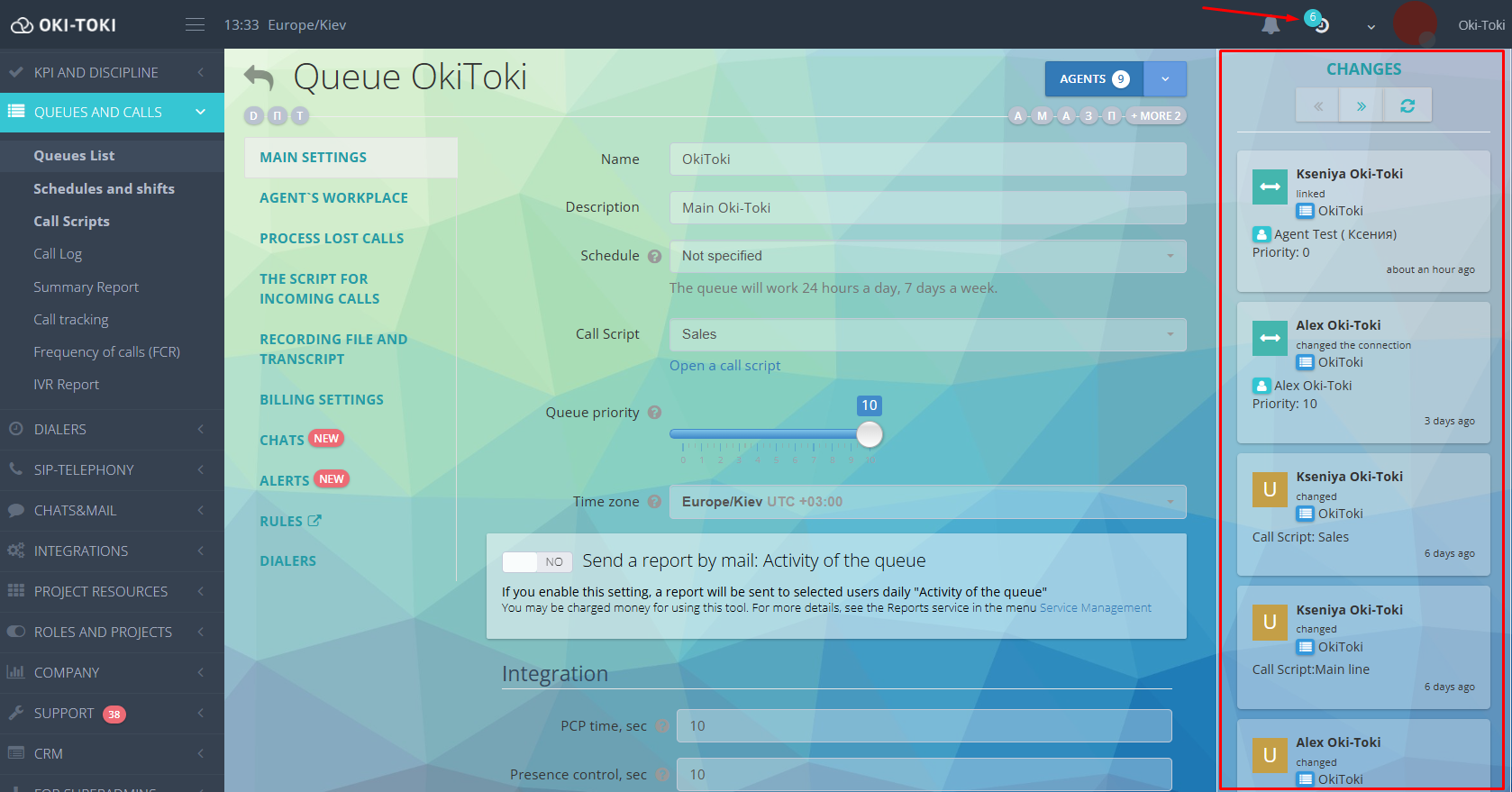

Monitoring użytkowników i działań w Oki-Toki

Pomimo różnych opcji ochrony miejsca pracy, wycieki są nadal możliwe przez „Panel użytkownika”. „Supervizor”, „Administrator” lub „Operator” z nadmiarowymi prawami mogą odsłuchać, pobrać nagrania i wyeksportować raporty. W takim przypadku nie da się uchronić przed eksportem raportów i nagrań, ale wykonane działania są szczegółowo rejestrowane. W Oki-Toki można monitorować różne działania użytkowników za pomocą raportów:

- Dziennik zmian – dodatkowy panel z danymi o tym, kto i kiedy wprowadził zmiany w tej czy innej sekcji systemu. Do przeglądania logów potrzebne jest prawo „Przeglądanie dziennika zmian”, dostępne domyślnie dla roli „Admin”.

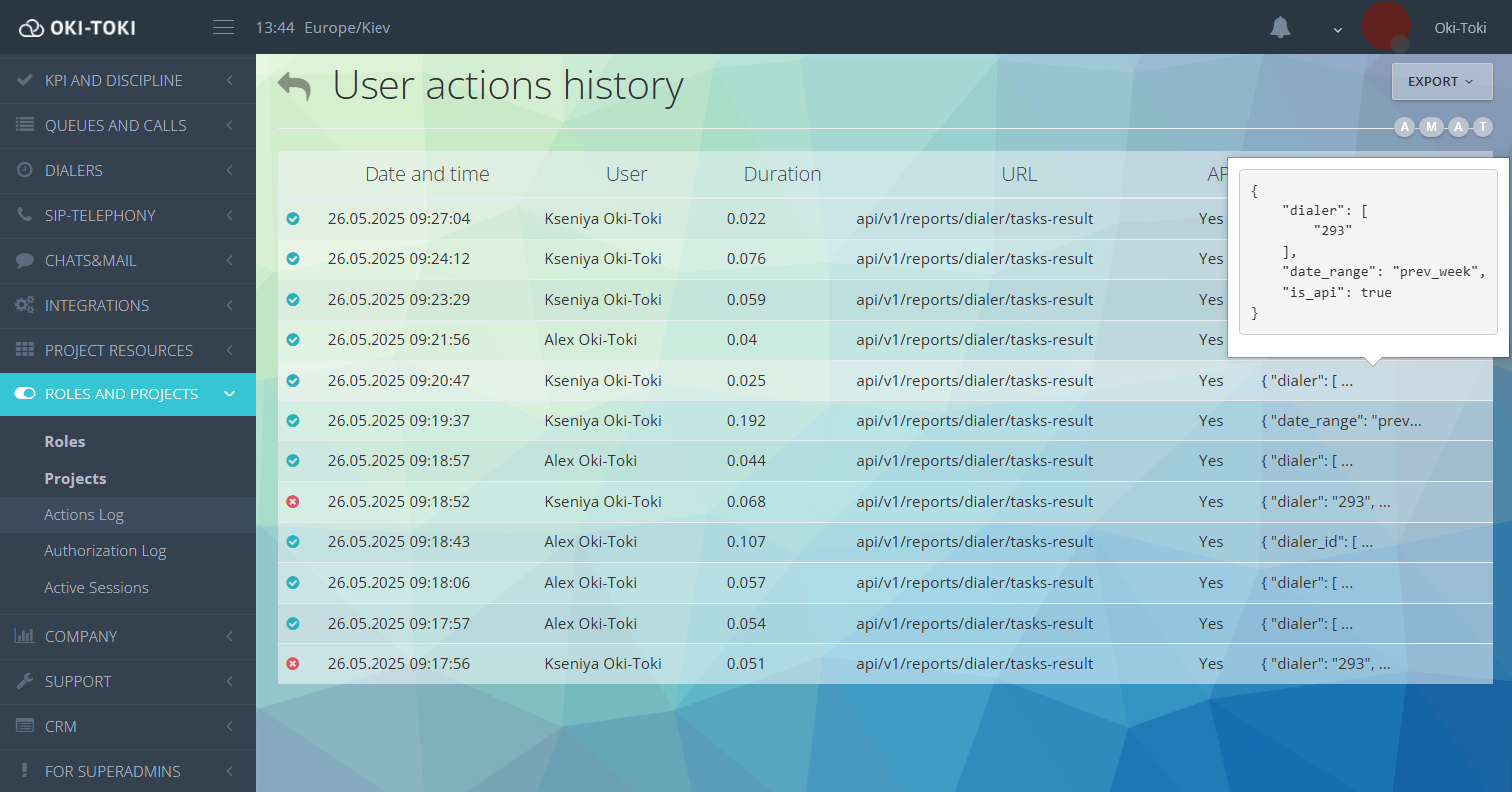

- Dziennik działań – tutaj zebrano informacje o aktywności pracowników w Oki-Toki. Rejestrowane są zarówno standardowe działania w systemie, jak i zapytania API. Wyszukiwanie jest dostępne według okresu, użytkownika lub typu zapytania. W wygenerowanym raporcie wyświetlają się informacje o użytkowniku, dokładnym czasie wykonania komendy, URL strony, na której wykonano działanie, i parametrach wywołania API.

- Aktywne sesje – raport składający się z dwóch sekcji:

- „Interfejs administracyjny” – dane o użytkowniku, jego roli, adresie IP, ostatnim URL, gdzie przebywał i o której godzinie;

- „Miejsce operatora” – informacje o operatorach, statusach na miejscu pracy oraz czasie spędzonym w nich, nazwa kolejki/autodialera i ID rozmowy, jeśli są aktywne dialogi.

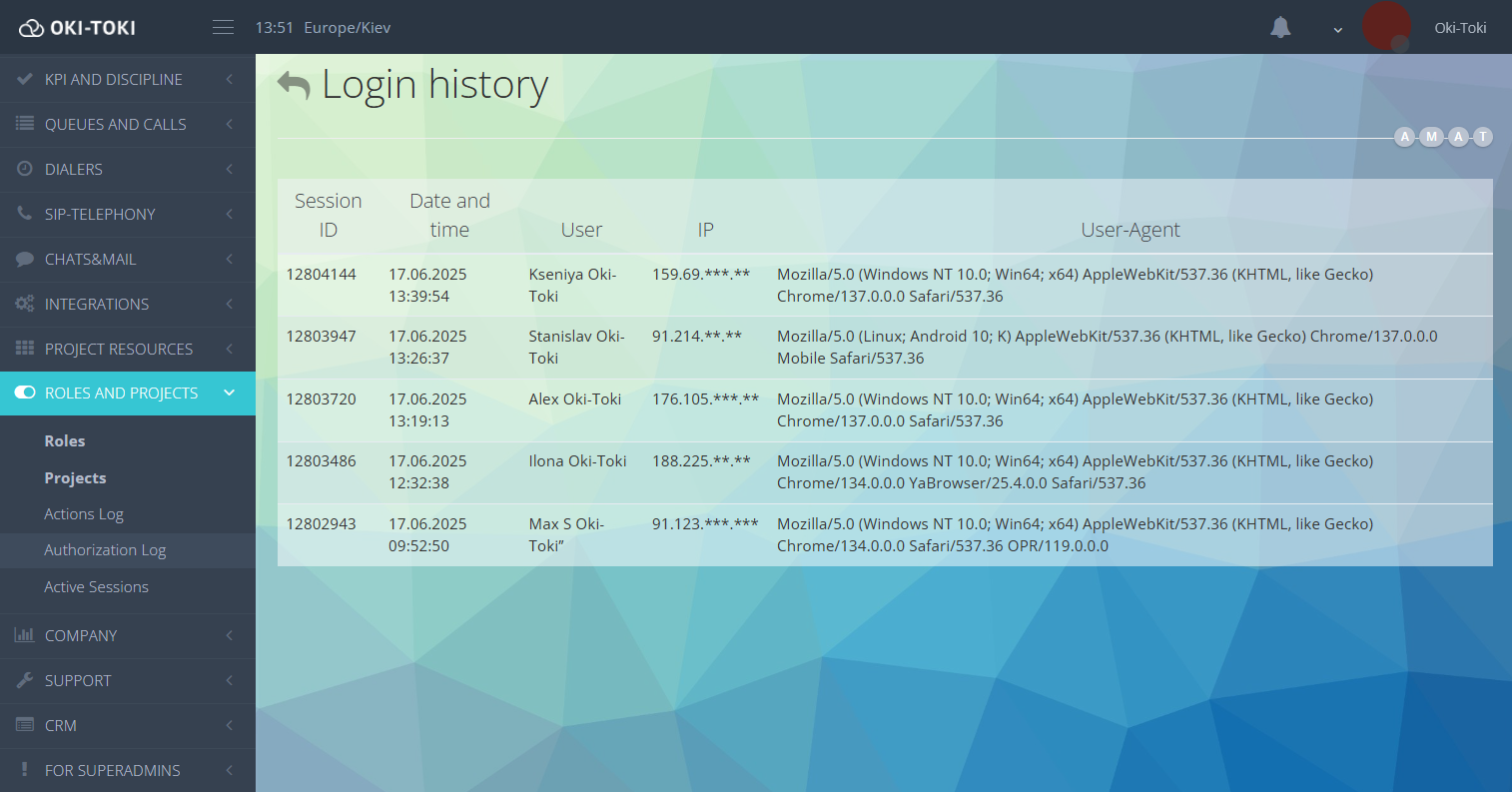

- Dziennik logowania – tutaj zebrano informacje o logowaniu użytkownika do systemu: data, czas, adres IP, nazwa przeglądarki i jej wersja.

- Odsłuchy nagrań audio – dane o tym, kto słuchał lub eksportował plik audio, są zbierane w historii działań z nagraniami audio w Dzienniku połączeń.

Cyberbezpieczeństwo i ochrona danych to część bezpieczeństwa call center. Ważne jest pamiętać, że dostępy i prawa powinny odpowiadać obowiązkom pracownika, a działania być rejestrowane w systemie. Wprowadzaj dodatkowe opcje ochrony, niech to będzie regułą, a nie wyjątkiem. Pomoże to uniknąć ryzyk, a co najważniejsze – zachować zaufanie klientów do firmy.